CPU異常挖礦進程排查與域名抵押風險的應對策略

當您發現服務器CPU使用率異常飆升,疑似被植入挖礦木馬,卻又在進程列表中找不到明顯的惡意進程時,這通常意味著攻擊者使用了更高明的隱藏技術。與此提及“域名抵押”可能暗示您的數字資產(包括服務器和域名)正面臨關聯性安全威脅。本文將為您提供一套系統的排查思路和應對措施。

一、 深度排查隱藏的挖礦進程

常規的top或任務管理器可能無法顯示經過偽裝的進程。請按以下步驟深入檢查:

- 使用高級進程查看工具:

- Linux系統:使用

ps auxf查看進程樹,尋找異常父進程;使用htop(需安裝)獲得更直觀的視圖;重點關注kthreadd的子進程,內核線程可能被利用。

- Windows系統:使用

Process Explorer(微軟Sysinternals工具集)替代自帶的任務管理器。它能顯示更詳細的進程信息,包括命令行、加載的DLL和父進程關系,更容易發現偽裝成系統進程(如svchost.exe)的惡意程序。

- 檢查系統定時任務和服務:

- Linux:檢查

crontab -l(用戶級)以及/etc/crontab、/etc/cron.d/等目錄下的系統定時任務。挖礦腳本常通過定時任務實現駐留。檢查systemctl list-units --type=service --state=running查看是否有可疑服務。

- Windows:運行

taskschd.msc打開任務計劃程序,仔細審查近期創建或修改的任務。在服務管理器(services.msc)中查找描述模糊、指向異常可執行文件的服務。

- 分析網絡連接與資源消耗:

- 使用

netstat -antp(Linux) 或netstat -ano(Windows) 查看異常的外聯IP和端口,尤其是連接到礦池地址(可通過威脅情報平臺查詢IP信譽)。

- 直接通過CPU使用率反向查找:在Linux中,

top后按c顯示完整命令,或使用pidstat 2 5采樣。

- 檢查系統日志與異常文件:

- 查看系統日志(Linux的

/var/log/目錄,特別是secure、auth.log、syslog;Windows的事件查看器),尋找在CPU飆升時間點附近的異常登錄或進程啟動記錄。

- 查找近期修改的可執行文件或腳本:

find / -type f -name "*.sh" -mtime -5(查找5天內修改的sh腳本)。

- 檢查

/tmp、/dev/shm等臨時目錄,攻擊者常在此運行無文件惡意程序。

- 使用專業查殺工具:

- 運行

chkrootkit、rkhunter(Linux) 進行Rootkit檢測。

- 使用專業的殺毒軟件或EDR(端點檢測與響應)工具進行全盤掃描。

二、 域名抵押風險:理解關聯與應對

“域名抵押”通常指攻擊者并非直接攻擊您的域名,而是利用已攻陷的服務器(例如您這臺被挖礦的服務器)作為跳板或資源,去從事與域名相關的非法活動,例如:

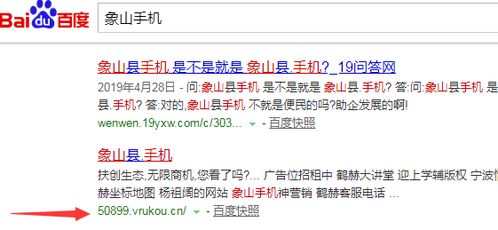

- 釣魚網站托管:利用您的服務器IP和帶寬搭建仿冒正規網站的釣魚頁面,并可能使用您的域名或子域名(如果DNS記錄被篡改)。

- 惡意軟件分發:將您的服務器或關聯域名作為惡意軟件的命令與控制(C&C)服務器或下載節點。

- 資產關聯攻擊:如果服務器管理與域名管理使用相同密碼或處于同一內網,攻擊者可能嘗試橫向移動,竊取域名管理賬戶,進而進行非法轉讓或抵押。

應對措施:

1. 立即隔離與取證:將受影響服務器斷網隔離,但保留現場(內存鏡像、磁盤快照)以供后續取證分析,不要立即重裝系統。

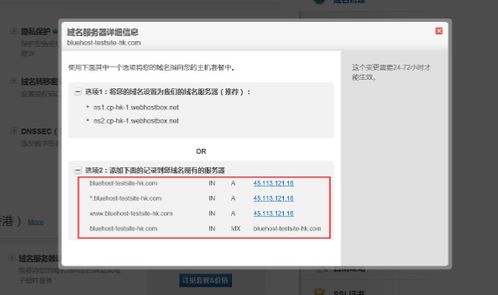

2. 全面更改憑證:立即更改該服務器的所有密碼、SSH密鑰、API令牌。尤其重要的是,立即更改您的域名注冊商賬戶、DNS管理平臺賬戶的密碼,并啟用雙因素認證(2FA)。檢查DNS解析記錄是否被惡意修改。

3. 審查域名狀態:登錄域名注冊商后臺,檢查:

* 域名持有者信息是否被篡改。

- 是否被設置了非法轉移鎖或異常狀態。

- DNS解析記錄(A記錄、CNAME、MX記錄等)是否指向了未知IP。

- 通知與報告:如果域名已被用于非法活動,應向您的域名注冊商和托管服務商報告安全事件。如果涉及金融詐騙,應考慮向相關執法機構報案。

- 根源加固:清理完惡意程序后,必須進行安全加固:修補系統與應用漏洞、配置防火墻最小化開放端口、使用強密碼和密鑰認證、定期更新系統和軟件、部署入侵檢測系統。

三、

CPU挖礦進程隱藏與域名風險往往交織出現,表明攻擊者的目標可能不僅是竊取算力,更可能旨在獲取長期控制權并濫用您的全部數字資產。處理流程應遵循:緊急響應(隔離)-> 深入排查(找進程、查后門)-> 資產保護(改密碼、查域名)-> 徹底清除(殺毒、加固)-> 監控復盤 的順序。在安全領域,看不見的進程往往比看得見的更危險,而資產的安全邊界也遠比想象中更廣闊。

如若轉載,請注明出處:http://www.hbclac.com/product/621.html

更新時間:2025-12-06 16:10:43